Foto: Pixabay

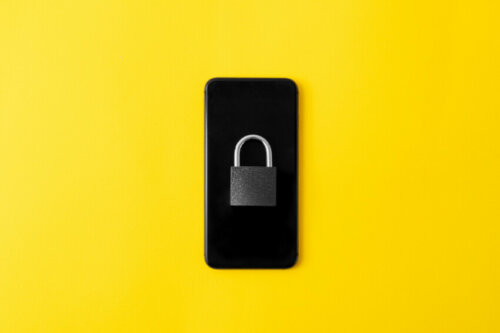

Mezi Izraelem a Palestinským Hamásem zuří od nepaměti válka a neustálý zápas na všech frontách. Jedním z odvětví, kde se soupeří jsou technologie na co nejefektivnější sledování druhé strany. Hamás teď pro tento účel využil mobilní malware, tzv. catphishing, kde se vydával za atraktivní ženy.

Na to, jak hacknout něčí zařízení existuje celá řada způsobů a návodů. Tím, který je pro každého hackera nejlepší, je přimět oběť, aby si sama škodlivý malware nainstalovala. Přesně to se povedlo palestinskému Hamásu, kdy pomocí šesti falešných profilů (Sarah Orlova, Maria Jacobova, Eden Ben Ezra, Noa Danon, Yael Azoulay a Rebecca Aboxis), které registroval na Instagramu, Facebooku a Telegramu, se snažil přesvědčit izraelské vojáky, že se jedná o atraktivní imigrantky.

Celou domněnku podtrhli tím, že na své profily psali slabší hebrejštinou. Při chatování s izraelskými vojáky jim postupně přislíbili zaslat řadu svých fotografií, ale pouze v aplikaci Catch & See, Grixy a Zatu. Právě v tomto momentě došlo k infikování jejich mobilního telefonu malwarem.

Na první pohled nikdo nic nepoznal, protože při prvním zapnutí hlásily aplikace chybovou hlášku a zavřeli se. Následně daná aplikace sama odstranila svou ikonu, aby nabudila dojem, že se odinstalovala. Vojáci tak neměli žádné podezření ani obavy. Na pozadí však tyto aplikace měly přístup ke všem fotografiím, videozáznamům, SMSkám, kontaktům, GPS souřadnici, fotoaparátu a mnoha dalším citlivým údajům a funkcím. Velení Izraelské armády proto vydalo doporučení, aby vojáci byli více ostražití.

ZDROJ: BBC, ZDNet, Sites.Google